Canva pro gratis en 2026: métodos legales y seguros

Descubre cómo acceder a Canva Pro legalmente en 2026. Analizamos métodos gratuitos para estudiantes, ONG y equipos, evitando riesgos de seguridad y hacks.

Pruebas con aplicaciones móviles, plugins, programas, antivirus, extensiones y cualquier tipo de software.

Descubre cómo acceder a Canva Pro legalmente en 2026. Analizamos métodos gratuitos para estudiantes, ONG y equipos, evitando riesgos de seguridad y hacks.

En el Día de Internet Segura 2026, Google revela un aumento histórico en búsquedas de control parental en Colombia y lanza nuevas herramientas para la gestión de la IA y el bienestar digital familiar.

Análisis técnico de OpenClaw en 2026: el marco de agentes autónomos que registra un incremento del 38% en la productividad y una reducción de costos del 40%.

El algoritmo de Perplexity plantea un nuevo escenario donde el juego del SEO ya no es a largo plazo, sino al corto, cortísimo plazo. Análisis.

En Crónicatech, exploramos los fundamentos de Google Meridian y te contamos cómo le va comparado contra otras herramientas similares de la competencia como Adobe Mix Modeler o Analytics Partners.

Descubre cómo acceder a Canva Pro legalmente en 2026. Analizamos métodos gratuitos para estudiantes, ONG y equipos, evitando riesgos de seguridad y hacks.

En el Día de Internet Segura 2026, Google revela un aumento histórico en búsquedas de control parental en Colombia y lanza nuevas herramientas para la gestión de la IA y el bienestar digital familiar.

Análisis técnico de OpenClaw en 2026: el marco de agentes autónomos que registra un incremento del 38% en la productividad y una reducción de costos del 40%.

El algoritmo de Perplexity plantea un nuevo escenario donde el juego del SEO ya no es a largo plazo, sino al corto, cortísimo plazo. Análisis.

En Crónicatech, exploramos los fundamentos de Google Meridian y te contamos cómo le va comparado contra otras herramientas similares de la competencia como Adobe Mix Modeler o Analytics Partners.

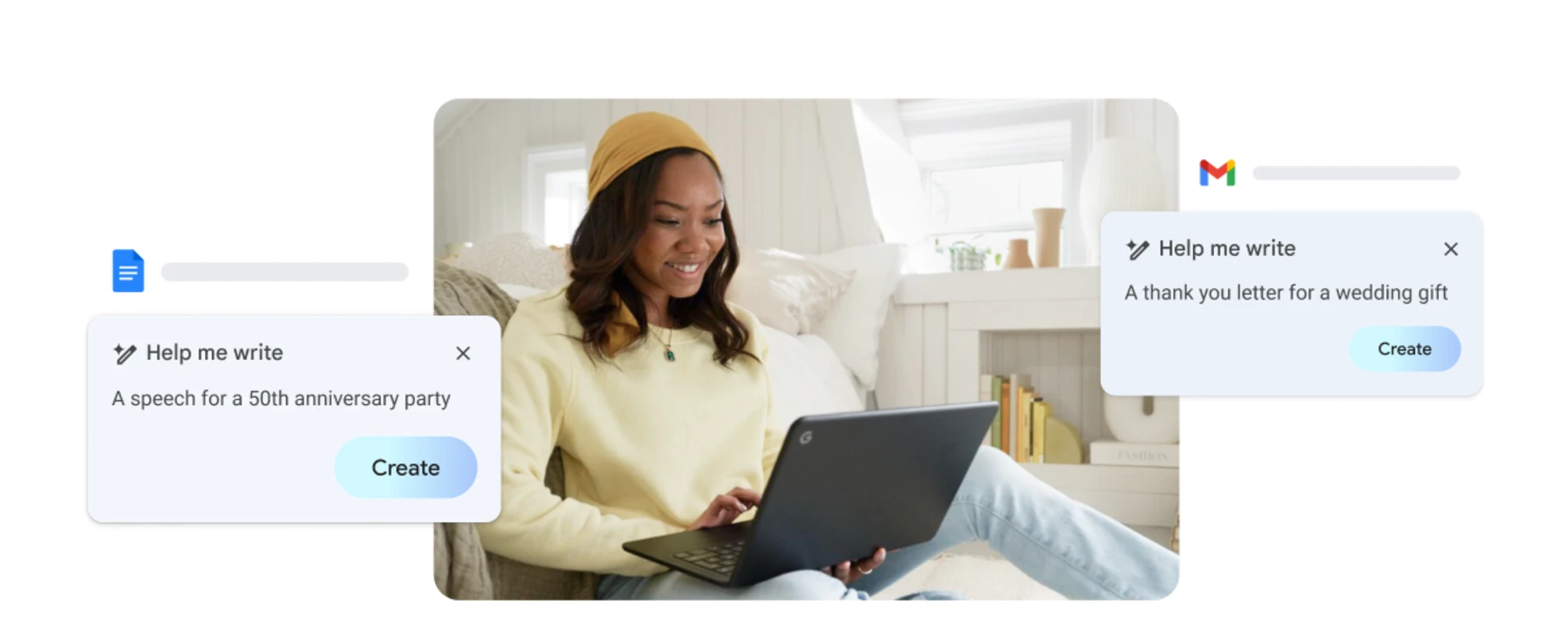

Google ahora integra Gemini a su conjunto de aplicaciones enfocadas en los negocios: Google Workspace.

Ingresar a una publicación engañosa –como en este caso en el muro de Facebook– puede llevar a un complejo ataque informático.

Análisis al último estudio de ataques cibernéticos tipo ransomware publicado por la firma Trend Micro. Datos globales, por tipo, por región e industria.

Todo lo que debes saber sobre Sora: fecha de lanzamiento, detalles de su funcionamiento técnico, ejemplos, limitaciones y oportunidades.

Si quieres iniciar un proyecto o un departamento de inteligencia artificial (IA) en tu empresa, sigue esta lista de preguntas compartidas en el IA Day de Nuvu.